Blog & Aktuelles

Wir bei K&K sind stolz auf unsere Expertise und Begeisterung für IT. Hier finden Sie Beiträge unserer Mitarbeiter zu Themen wie Netzwerksicherheit, Software und mehr.

11. September 2016

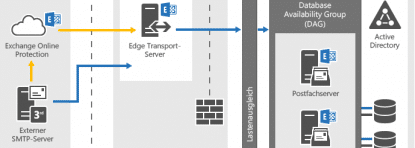

Exchange Fehlersuche – Wo ansetzen?

Outlook + Exchange ist die beste Kommunikationslösung für Teams. Nur wo setzt man an, wenn die Verbindung zum Server spinnt? Wir gewähren Einblick in unsere Checkliste. Mit dem richtigen Riecher kann man vieles überspringen, aber wenn man strukturiert nach dem

27. Mai 2016

Managed Service: IT-Wartung zum Festpreis

Mit unserem umfassenden Service-Angebot für professionelle Netzwerk-Wartung erhalten Sie eine Rundumbetreuung. Kein Unternehmen kann sich einen Ausfall wichtiger IT–Komponenten über einen längeren Zeitraum leisten. kkManagedIT ist ein erprobtes System, das Ihre Netzwerke zuverlässig überwacht und eigens von uns konzipiert wurde.

Die wichtigsten Themen im Blog

log4j

Hardware

Plattform

log4shell

Netzwerk

VPN

Sicherheit

Success Story

Netzwerksicherheit

Trojaner

Virtual Machine

Anleitung

Systemhaus

it-sicherheit

Daten

Infrastruktur

Server

Microsoft

allgmemein

Tutorial

Erklärung

business-abc

IT

Software

Cloud

OpenSource

KK_Produkt

Ransomware

Entwicklung

allgemein

Überblick

EMail

Kontaktieren Sie uns!

Jobs bei K&K Software

Unter https://stellen.kk-software.de finden Sie eine Übersicht unserer aktuellen Stellenangebote.